Wees alert bij het openen van Office-documenten

Op 7 september heeft Microsoft een zero-day kwetsbaarheid in Internet Explorer (IE) en Office-documenten gepubliceerd. Een zero-day kwetsbaarheid betekent een lek dat nog niet gedicht is. De kwetsbaarheid is onderdeel van MSHTML, het deel dat Office-applicaties gebruiken voor het weergeven van webinhoud in documenten. We merken op dat de kwetsbaarheid naar buiten wordt gebracht als een kwetsbaarheid in Office 365 en Office 2019, maar dit is niet direct het geval. In onderstaande blog zullen we toelichten wat de kwetsbaarheid betekent, wat de gevolgen voor jouw organisatie kunnen zijn en hoe je dit kunt voorkomen.

Wat houdt de kwetsbaarheid in?

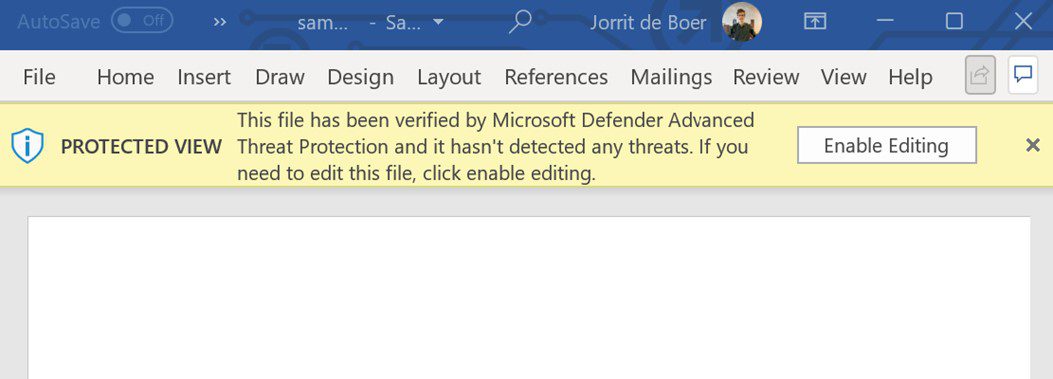

Hackers zouden aangepaste Microsoft Office-documenten naar slachtoffers kunnen sturen om de kwetsbaarheid te misbruiken. Als gebruikers die documenten zonder beveiligingsfuncties openen (bijv. Protected View uitschakelen), dan zou de kwetsbaarheid remote code execution mogelijk maken.

Remote code execution (RCE) verwijst naar het vermogen van een hacker om toegang te krijgen tot en wijzigingen aan te brengen in een computer die eigendom is van een andere, zonder autoriteit en ongeacht waar de computer zich geografisch bevindt.

Wil je wat meer (technische) details? Kijk dan hier.