Grootschalige phishing-campagnes gedetecteerd waarbij het mogelijk is om MFA te omzeilen

Microsoft heeft grootschalige phishing-campagnes gedetecteerd waarbij het mogelijk is om multifactorauthenticatie (MFA) te omzeilen.

Dit komt naar verwachting door de steeds betere beschikbaarheid van tools om dergelijke campagnes te kunnen voeren.

Voor de massale campagnes wordt er gebruikgemaakt van een opensource adversary-in-the-middle (AiTM) phishing-kit. Verschillende phishing-kits kunnen tegenwoordig voor een schijntje worden gekocht of gehuurd. Dit maakt de inspanningen en de middelen die nodig zijn om een phishing-campagne te starten steeds kleiner.

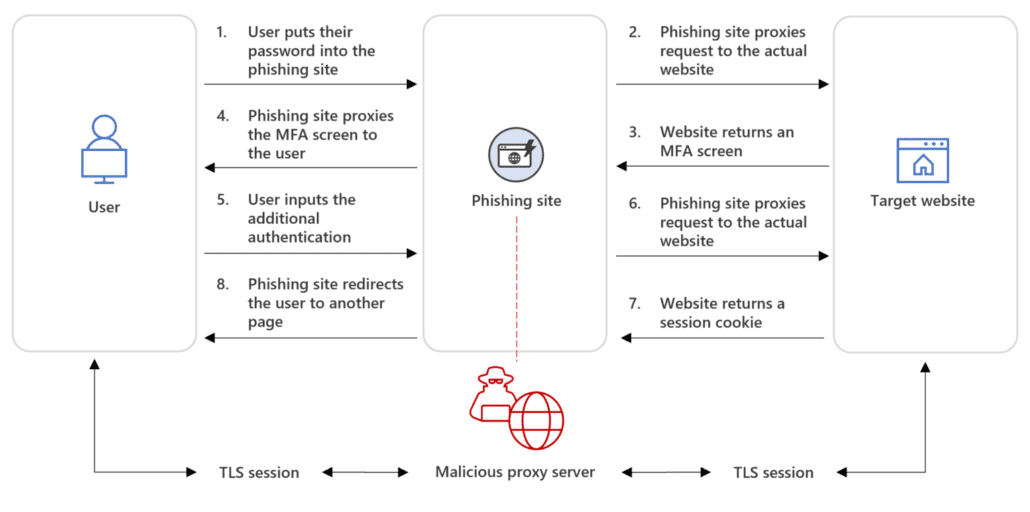

Bij een AiTM-phishingaanval probeert een aanvaller meestal het wachtwoord en de sessiecookies van een doelwit te bemachtigen door een proxyserver tussen de gebruiker en de website te plaatsen. Dergelijke aanvallen maken het ook mogelijk om multifactorauthenticatie (MFA) te omzeilen.

Hoe gaat deze phishing te werk

De aanval begint met een e-mailbericht die een link naar een pdf-bestand bevat. Na het klikken op de link wordt het gebruiker gevraagd om een reCaptcha-controle uit te voeren. Vervolgens wordt er omgeleid naar een inlogpagina die zich voordoet als het inlogportaal van Microsoft.

Op dit punt legt de server de inloggegevens vast die door de gebruiker zijn ingevoerd. Als de gebruiker MFA heeft ingeschakeld, blijft de AiTM-kit functioneren als een proxy tussen de gebruiker en de aanmeldingsservice van de gebruiker, wat betekent dat wanneer de gebruiker een MFA-aanmelding voltooit, de server de resulterende sessiecookie vastlegt. De aanvaller kan vervolgens MFA omzeilen met de sessiecookie en de gestolen inloggegevens van de gebruiker.

“Het invoegen van een reCaptcha-pagina in de phishing-reeks kan het voor geautomatiseerde systemen moeilijker maken om de laatste phishing-pagina te bereiken, terwijl een mens gemakkelijk kan doorklikken naar de volgende pagina”, aldus Microsoft.

MFA

Hoewel AiTM-phishing MFA probeert te omzeilen, blijft MFA-implementatie een essentieel onderdeel in identiteitsbeveiliging en is MFA zeer effectief in het stoppen van een breed scala aan bedreigingen. MFA is de reden dat de AiTM-techniek in de eerste plaats voor sessiecookiediefstal is ontwikkeld.

Organisaties wordt geadviseerd om met hun identiteitsprovider samen te werken om ervoor te zorgen dat beveiligingscontroles zoals MFA aanwezig zijn. Microsoft-klanten kunnen MFA op verschillende manieren in Azure Active Directory implementeren, zoals het gebruik van de Microsoft Authenticator, FIDO2-beveiligingssleutels en op certificaten gebaseerde authenticatie.

Vul daarnaast MFA aan met onderstaande oplossingen en best practices om de organisatie verder te beschermen tegen dergelijke aanvallen:

- Gebruik beveiligingsstandaarden als basisset van beleidsregels om de houding van identiteitsbeveiliging te verbeteren. Schakel beleid voor voorwaardelijke toegang in voor meer gedetailleerde controle. Beleid voor voorwaardelijke toegang evalueert aanmeldingsverzoeken met behulp van aanvullende identiteitsgestuurde signalen zoals onder andere gebruikers- of groepslidmaatschap, IP-locatie-informatie en apparaat status en wordt afgedwongen voor verdachte aanmeldingen.

- Implementeer continue toegangsevaluatie;

- Investeer in geavanceerde antiphishingoplossingen die inkomende e-mails en bezochte websites monitoren en scannen. Je kunt bijvoorbeeld gebruik maken van webbrowsers die automatisch schadelijke websites identificeren en blokkeren, inclusief de websites die in deze phishing-campagne worden gebruikt, en oplossingen die schadelijke e-mails, links en bestanden detecteren en blokkeren.

- Houd verdachte of afwijkende activiteiten continu in de gaten. Zoek naar inlogpogingen met verdachte kenmerken (bijvoorbeeld locatie, internetprovider, user-agent en gebruik van anonimiseringsservices).

Heb je na het lezen van deze blog nog vragen of wil je meer informatie? Bel gerust of klik op onderstaande button om het contactformulier in te vullen.