Beleid en beveiliging binnen het Microsoft Power Platform

Het Microsoft Power Platform stelt organisaties in staat om processen te automatiseren, data inzichtelijk te maken en snel low-code applicaties te ontwikkelen. Met Power BI, Power Apps, Power Automate en Power Pages kunnen zowel ontwikkelaars als eindgebruikers (‘citizen developers’) waardevolle oplossingen bouwen.

Maar deze flexibiliteit brengt risico’s met zich mee. Zonder duidelijke richtlijnen kan gevoelige data buiten de organisatie terechtkomen of ontstaat er een wildgroei aan niet-beheerde apps en flows.

Bij Puur ICT werken gespecialiseerde Power Platform consultants die dagelijks organisaties ondersteunen bij het inrichten van beleid, beveiliging en governance. Dankzij deze praktijkervaring weten zij welke keuzes in de praktijk echt het verschil maken.

In dit artikel leer je hoe je beleid en beveiliging binnen het Power Platform effectief inricht. We behandelen Microsofts standaardinstellingen, uitbreidingsmogelijkheden voor beveiliging, governance-opties en praktijkvoorbeelden van best practices.

Waarom beleid en beveiliging cruciaal zijn binnen het Power Platform

Zonder duidelijke kaders kan het Power Platform leiden tot:

- Data-lekkage: bijvoorbeeld wanneer een gebruiker een Excel met klantdata via een onbeheerde Dropbox-connector deelt.

- Compliance-schendingen: denk aan GDPR/AVG of sectorregels zoals NEN7510 in de zorg.

- Onbeheerste groei: tientallen flows die mails sturen of bestanden kopiëren, zonder overzicht wie eigenaar is.

- Risico op downtime: ongecontroleerde apps en automatiseringen die conflicten veroorzaken met bedrijfsprocessen.

Daarom is Power Platform governance niet optioneel, maar een randvoorwaarde voor veilig en beheersbaar gebruik.

Standaard Microsoft-instellingen (baseline)

Bij een nieuwe tenant worden automatisch omgevingen en rollen aangemaakt:

- Default-omgeving

Alle gebruikers kunnen hier apps en flows maken. Handig om snel te starten, maar zonder beleid kan dit leiden tot ongecontroleerd gebruik. - Developer-omgeving

Persoonlijke sandbox om te experimenteren. Vaak gebruikt door citizen developers of testers. - Standaardrollen in Dataverse

Environment maker: kan apps en flows bouwen en publiceren.

Basic user: heeft lees- en schrijfrechten op basisfunctionaliteit.

Deze baseline is functioneel, maar biedt geen ingebouwde databeveiliging. Connectors zoals Outlook, SharePoint en zelfs externe diensten (Dropbox, Twitter, Facebook) zijn standaard beschikbaar.

Uitbreiding van Power Platform beveiliging

Omgevingen en rollen zijn slechts de basis. Organisaties kunnen Power Platform-beveiliging versterken met:

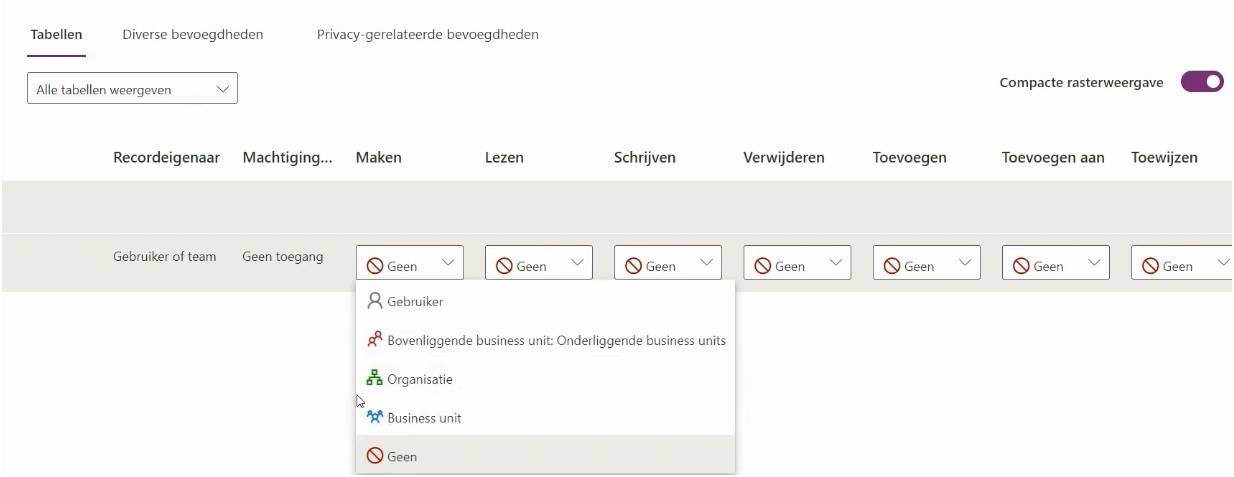

a) Rolgebaseerde beveiliging

Toegang wordt gemodelleerd met CRUD-rechten (Create, Read, Update, Delete). Deze rechten kunnen toegepast worden op:

- Hele tabellen in Dataverse.

- Rijen in specifieke tabellen.

- Kolommen met gevoelige data (bijv. salaris of medische gegevens).

b) Scheiding van omgevingen

Gebruik aparte omgevingen voor:

- Ontwikkeling: voor experimenten en proof-of-concepts.

- Test: om wijzigingen gecontroleerd uit te rollen.

- Productie: stabiele, gecontroleerde omgeving voor eindgebruikers.

- Toegang kan per omgeving via Azure AD beveiligingsgroepen geregeld worden.

c) Kolomniveaubeveiliging (Field Level Security)

Specifieke velden, zoals “financiële status” of “BSN-nummer”, kunnen enkel toegankelijk zijn voor bepaalde rollen (bijv. HR of Finance).

Governance en beleidsmaatregelen

Naast beveiliging spelen ook beleidsmaatregelen een cruciale rol in het beheersen van Power Platform:

- Data Loss Prevention (DLP)

- Connectoren verdelen in Business Data Only (bijv. SharePoint, Dynamics 365) en Non-Business (bijv. Twitter, Dropbox).

- Voorkomt dat gevoelige data onbedoeld naar onbeheerde diensten wordt gestuurd.

- Monitoring & Auditing

Via Microsoft Purview en Power Platform Admin Center is inzichtelijk:- Wie maakt of deelt apps en flows.

- Welke datastromen gebruikt worden.

- Welke acties zijn uitgevoerd.

- Tenantisolatie

Blokkeert dat data tussen tenants wordt gedeeld, tenzij expliciet toegestaan. - Gasttoegang beheren

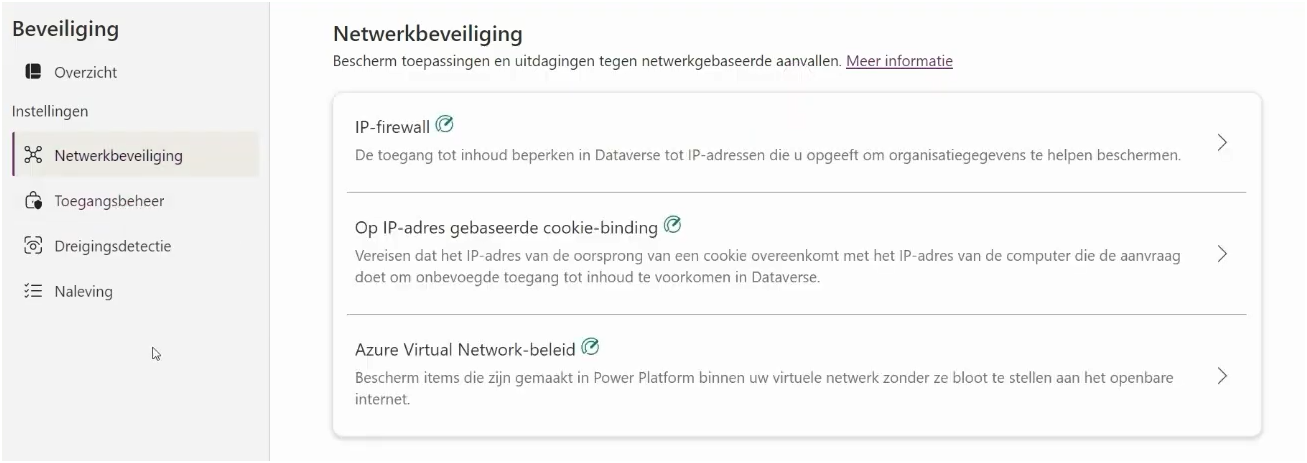

Beperk of blokkeer toegang voor externe gebruikers om datalekken te voorkomen. - IP-firewall

Alleen toegang vanaf vooraf goedgekeurde IP-adressen (bijv. kantoornetwerk of VPN).

Best practices voor Power Platform governance

- Start met een Power Platform-scan

Analyseer huidige apps, flows, connectoren en datastromen. Zo ontdek je direct risico’s en wildgroei. - Introduceer een Centre of Excellence (CoE)

Microsoft biedt een gratis CoE Starter Kit, met o.a.:

• Automatische meldingen bij nieuwe apps/flows.

• Rapportages in Power BI over gebruik en eigenaarschap.

• Templates voor governance en lifecycle management. - Maak een minimaal beleid

Begin klein met basisregels (DLP, scheiding van omgevingen) en breid stapsgewijs uit. - Stel duidelijke eigenaarschapregels op

• Elke app of flow moet een eigenaar hebben.

• Bij vertrek van een medewerker moet eigenaarschap automatisch overgedragen worden. - Train citizen developers

Bied trainingen aan over veilig gebruik van connectors, data en omgevingen. Dit verkleint risico’s aanzienlijk.

Praktische tips voor een veilige start

- Begin kleinschalig: laat een klein team apps/flows ontwikkelen binnen beleid.

- Gebruik Microsoft’s standaardtools: Admin Center, Purview en CoE-kit.

- Schaal pas op naar organisatiebreed gebruik als er controle en overzicht is.

- Combineer techniek en beleid: technische instellingen zijn nutteloos zonder duidelijke regels en eigenaarschap.

Conclusie

Het Microsoft Power Platform biedt organisaties enorme mogelijkheden voor innovatie en procesoptimalisatie. Maar zonder een doordacht beleid en goede beveiliging kunnen risico’s zoals datalekken, compliance-schendingen en onbeheerste groei ontstaan.

Een combinatie van technische maatregelen (zoals DLP-policy’s en rolgebaseerde beveiliging) en governance-instrumenten (zoals een Centre of Excellence) helpt om grip te houden.

Over dit onderwerp heeft eerder een Puur 365 Live webinar plaatsgevonden. Tijdens dit webinar worden praktische tips en best practices gedeeld over beleid en beveiliging binnen het Power Platform.

Veelgestelde vragen over Power Platform beveiliging

Wat is het Microsoft Power Platform?

Het Power Platform is een suite van low-code tools (Power BI, Power Apps, Power Automate en Power Pages) voor data-analyse, automatisering en app-ontwikkeling.

Hoe beveilig je Power Apps en Power Automate?

Door rolgebaseerde beveiliging, DLP-policy’s en een scheiding tussen ontwikkel-, test- en productieomgevingen.

Wat is een DLP-policy in het Power Platform?

Met een DLP-policy bepaal je welke connectors gebruikt mogen worden, zodat gevoelige data niet naar onbeheerde externe systemen gaat.

Wat is een Centre of Excellence (CoE)?

Een CoE biedt een set hulpmiddelen en richtlijnen om governance, monitoring en lifecycle management van apps en flows te standaardiseren.

Kan ik Power Platform integreren met bestaande security tools?

Ja, via Microsoft Purview en Azure AD kunnen Power Platform-apps geïntegreerd worden in bestaande beveiligings- en complianceprocessen.